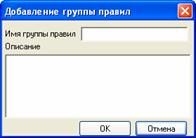

СОЗДАНИЕ ГРУППЫ ПРАВИЛ

Для добавления группы правил, нажмите на кнопку  в верхней панели.

в верхней панели.

1. Введите Имя группы правил и описание (не обязательно).

2. Нажмите OK.

После того, как группа создана, в нее можно добавлять правила Firewall.

СОЗДАНИЕ ПРАВИЛА FIREWALL

Для создания правила в группе, выделите ее и нажмите на кнопку  в панели инструментов справа.

в панели инструментов справа.

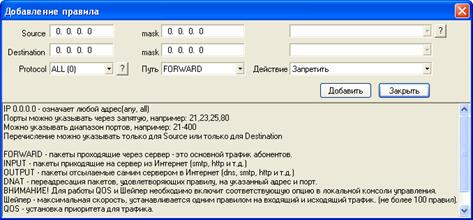

Далее, необходимо ввести параметры правила Firewall:

Источник, назначение и протокол

![]()

Source, mask – IP-адрес и маска подсети источника пакетов.

![]()

Destination, mask-- IP-адрес и маска подсети назначения пакетов.

Примечание: Маска подсети 0.0.0.0 означает любые пакеты, а маска 255.255.255.255 означает только указанный в соответствующем поле IP-адрес.

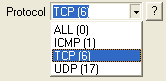

Protocol – Протокол передаваемых данных. Самый распространенный протокол - TCP.

В качестве протокола, можно выбрать пункт из списка, или указать номер протокола в виде числа. 0 – означает любые протоколы. Список закрепленных за номерами протоколов можно посмотреть, нажав на кнопку ![]() справа от списка протоколов. Для возврата к справке по общим параметрам, нажмите на эту кнопку еще раз.

справа от списка протоколов. Для возврата к справке по общим параметрам, нажмите на эту кнопку еще раз.

Замечание: При выборе протокола, отличного от ALL в верхней правой части окна появляются дополнительные опции правила

Для протоколов TCP и UDP появляются поля ввода портов для источника и назначения. Можно выбрать порты либо из списка, либо ввести вручную. Допускается ввод нескольких портов через запятую. В этом случае, порты будут проверяться по принципу ИЛИ. 0 – означает любы порты. Список закрепленных за номерами портов можно увидеть, нажав на кнопку

![]() справа от списка портов. Для возврата к справке по общим параметрам, нажмите на эту кнопку еще раз.

справа от списка портов. Для возврата к справке по общим параметрам, нажмите на эту кнопку еще раз.

Для протокола ICMP появится поле, позволяющее выбрать конкретный тип ICMP-сообщений. ВНИМАНИЕ! 0 – означает эхо-запросы (команда ping), а не любые ICMP-сообщения.

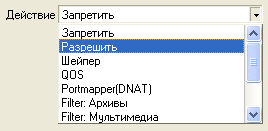

Действие

Далее необходимо выбрать Действие:

Запретить – Запретить трафик

Разрешить – Разрешить трафик

Шейпер – Ограничить скорость трафика. С помощью этого правила можно ограничить скорость трафика пользователей, серверов или протоколов. При выборе этого действия появится параметр Макс. Скорость. Скорость указывается в Килобит/сек. Например, максимальной скорости в 10 Кбайт/сек, соответствует скорость примерно 90 Кбит/сек.

QOS – Назначить приоритет трафика. Всего есть 8 приоритетов трафика, которые можно назначить трафику, отобранному по критериям, указанным в общих правилах Firewall. При выборе этого действия, появится поле для ввода приоритета. В первую очередь будет обрабатываться (передаваться) трафик с приоритетом 1, а в последнюю очередь – трафик с приоритетом 8.

Важно:

Правила QOS и Шейпер будут работать только в случае, если в консоли включен параметр "Включить интеллектуальное распределение канала" в разделе Конфигурирование сервера -> Qos. Шейпер...

Не рекомендуется создавать более 100 правил с действием QOS или Шейпер

Portmapper (DNAT) – Перенаправить трафик. При выборе этого правила, появятся поля: ![]() . Здесь необходимо указать адрес и, опционально, порт назначения. Порт имеет смысл указывать, только если протокол TCP или UDP. С помощью этой возможности можно прозрачно переадресовать трафик на другой адрес или порт. Например, для использования внутреннего прозрачного прокси-сервера или для публикации внутреннего веб-сервера. Можно перенаправить HTTP-запросы ко внешнему IP-адресу на внутренний веб-сервер. Или, например, перенаправить все запросы пользователей на определенный сайт на внутренний прокси-сервер. При учете трафика будет использованы параметры уже после перенаправления. Перенаправление осуществляется на сетевом уровне.

. Здесь необходимо указать адрес и, опционально, порт назначения. Порт имеет смысл указывать, только если протокол TCP или UDP. С помощью этой возможности можно прозрачно переадресовать трафик на другой адрес или порт. Например, для использования внутреннего прозрачного прокси-сервера или для публикации внутреннего веб-сервера. Можно перенаправить HTTP-запросы ко внешнему IP-адресу на внутренний веб-сервер. Или, например, перенаправить все запросы пользователей на определенный сайт на внутренний прокси-сервер. При учете трафика будет использованы параметры уже после перенаправления. Перенаправление осуществляется на сетевом уровне.

Следует учесть, что если будет использовано перенаправление WEB-трафика на сторонний прокси сервер, то он должен быть настроен на такой режим работы.

(больше не поддерживается) Filter: Название фильтра – С помощью этого действия можно запретить трафик, если передаваемые данные удовлетворяют критерию фильтра. Фильтры настраиваются отдельно – на вкладке "Контент фильтр"

Путь

Далее необходимо выбрать какие пакеты будут проверяться. Для этого необходимо выбрать из списка Путь одно из следующих значений:

FORWARD – Пакеты, проходящие через сервер. Это основной трафик абонентов.

INPUT – Входящие пакеты, предназначенные для самого сервера.

OUTPUT – Пакеты, исходящие от самого сервера.

Если вы хотите ограничить доступ к серверу Carbon Billing, например, для блокировки серверов "спамеров", используйте путь INPUT и OUTPUT. Для ограничения доступа пользователя или нескольких пользователей к сайту, используйте путь FORWARD. Для более удобного ограничения нескольких пользователей одним правилом, назначьте этим пользователям IP-адрес из отдельного пула. Тогда в качестве IP-адресов источника или назначения можно будет указать подсеть, соответствующую этому пулу.

Внимание: После создания правила в файерволе необходимо нажать кнопку "Применить" (зеленая галочка на верхней панели  ), которая перезапустит файервол с новым правилом.

), которая перезапустит файервол с новым правилом.

Проверка добавленных правил

Если после добавления правил в системный файрвол в менеджере они не работают:

- Проверьте что правило включено и включена группа, в которой это правило находится. Выключите/включите правило, группу и заново нажмите кнопку "Применить" (зеленая галочка на верхней панели), которая перезапустит файервол с новым правилом

- Проверить что правила вообще добавлены, для этого в консоли введите

iptables -nvL fw_custom_forward iptables -nvL fw_custom_input iptables -nvL fw_custom_output

и проверьте вывод каждой команды, соответствуют ли правила тем, что вы добавили в менеджере

Отключение Firewall

Если оказалось, что Firewall случайно сконфигурирован неверно и стало невозможным подключение к серверу с помощью Carbon Manager, то отключить все правила Firewall можно в локальной консоли Сервис, выбрав пункт Отключить пользовательский Firewall. При выборе этого пункта отключатся все группы правил Firewall. Никакие правила при этом не удалятся. После этой операции можно подключиться к серверу с помощью Carbon Manager и разобраться в ситуации.