Как фильтруется HTTPS? Вообще, способов фильтрации используется несколько и одновременно. У провайдера есть возможность включать/отключать способы так, как он считает нужным, рекомендации указаны при установке.

Список подходов:

- DNS фильтрация

- SNI фильтрация

- IP фильтрация

- Проксирование HTTPS-трафика

Фильтруются следующие порты: 443 в любом случае + все нестандартные порты у https-ссылок, имеющиеся в реестре.

DNS

http://docs.carbonsoft.ru/display/REDUCTOR9/DNS

SNI

Включена по умолчанию. Используется в большей степени для подстраховки DNS-фильтрации, так как SNI-заголовок не обязателен в Client-Hello пакете. При срабатывании пользователю посылается TCP-RST пакет.

Принцип работы: При запросе от абонентской машины IP адреса по доменному имени, редуктор отдаст "Ip адрес для DNS ответов" (из меню), на котором у вас находится страница заглушки. Если при этом использовалось https соединение, то опция SNI фильтрация исключит запрос и получение сертификата.

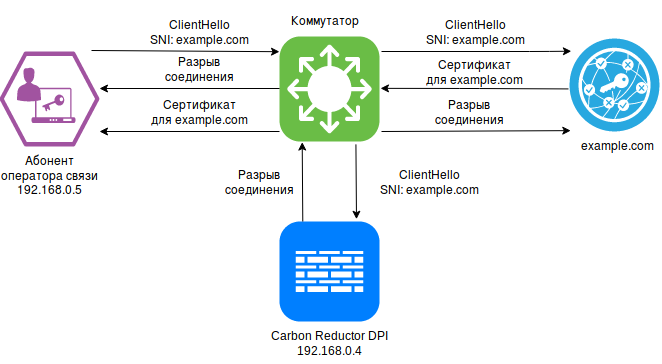

Схема при срабатывании:

1. Абонент ---TCP SYN--> Сервер 2. Абонент <--TCP SYN/ACK -- Сервер 3. Абонент ---TCP ACK--> Сервер 4. Абонент ---TCP: PSH/ACK SSL: Client Hello --> Сервер 5. Абонент <--TCP RST--- Редуктор .. x. Сервер ---TCP PSH/ACK SSL: Server Hello --> Абонент

Но абоненту будет уже не важно.

IP-фильтрация

В едином реестре запрещенных сайтов содержится большое количество сетевых адресов, которые необходимо заблокировать по всем протоколам и портам без расшифровки трафика. Данный способ является самым простым, чтобы полностью ограничить доступ к ресурсу. Но у него есть один «большой» недостаток. Множество сайтов может использовать один и тот же IP-адрес, следовательно доступ будет закрыт ко всем ресурсам, не только запрещенным. При обнаружении запроса на IP-адрес запрещённого ресурса, абоненту и сайту отправляется TCP-RST пакет.

Фильтрация ресурсов, которые иначе не заблокировать

например:

https://1.2.3.4/bad/things

При совпадении IP адресов, попавших в реестр в таком виде, пользователю посылается TCP-RST.

Проксирование трафика

Решение для редиректа и фильтрации с точностью до URL ресурсов, использующих технологию HSTS находится в экспериментальном состоянии.

Большая часть популярных решений не обеспечивают должной производительности при потоке трафика больше 1гбит/c, а способы отправки трафика (BGP/OSPF) требуют знания всех IP-адресов, в которые может отрезолвиться заблокированный ресурс на всех теоретически доступных DNS-серверах машин, проводящих проверку, что маловероятно является возможным.

Пилотные проекты показывают переменный успех, необходимо больше тестирования на большой и реальной нагрузке.